Setelah mengkonfigurasi DNS kita akan membuat web server tentunya dengan domain sysidn.id(menyesuaikan)

Install Apache

yum install httpd -yMenghapus konfigurasi welcome page

rm -f /etc/httpd/conf.d/welcome.confKonfigurasi HTTPD

Hal yang perlu diubah

vim /etc/httpd/conf/httpd.conf

.....

ServerAdmin [email protected]

ServerName sysidn.id

##Jika menggunakan php tambahkan index.php

DirectoryIndex index.html index.php

.....Buat file html sederhana

vim /var/www/html/index.html

.....

<html>

<h1> Selamat datang di website SysIDN

</html>

.....Mengaktifkan dan Menjalankan layanan

systemctl enable httpd

systemctl start httpdMenambahkan rule firewall agar layanan web server bisa diakses

firewall-cmd --add-service=http --permanent

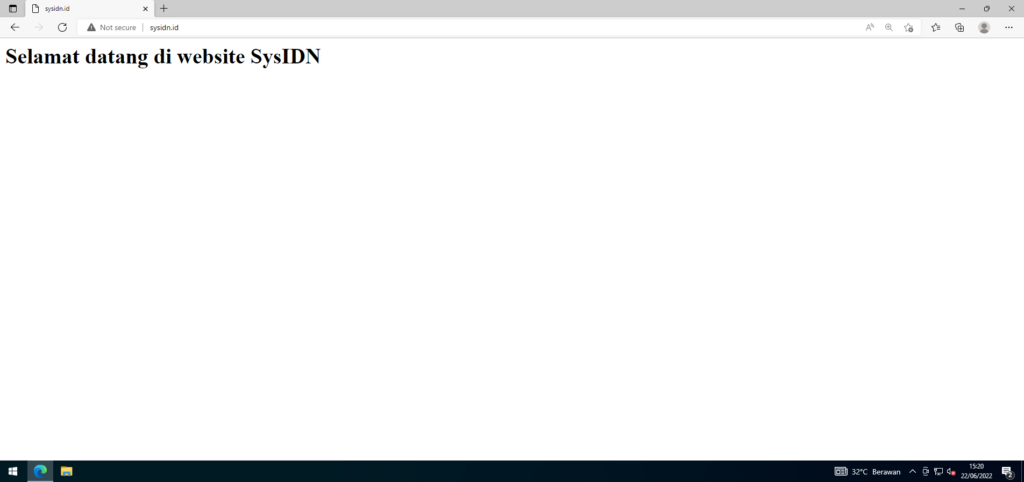

firewall-cmd --reloadTest dari browser klien

Konfigurasi HTTPS Pada Web Server

SSL diperlukan agar web server yang kita konfigurasi bisa diakses menggunakan https, untuk itu kita perlu membuat sertifikat untuk lokal caranya menggunakan openssl, untuk pembuatan sertifikat yang asli kita bisa menggunakan Let’s Encrypt.

Beberapa hal yang harus dipahami:

Certificate Authority: Pihak/Orang yang menjamin keaslian/keamanan website

Certificate Signing Request: Format file yang harus kita buat untuk di tanda tangani oleh CA

Sertifikat yang kita buat ini bisa disebut juga self-sign certificate.

Pindah ke direktori /etc/ssl

cd /etc/sslMembuat Certificate Authority

openssl req -new -x509 -nodes -days 365 -out cacert.pem -keyout cakey.pem -subj "/C=ID/ST=West Jakarta/O=SysIDN/CN=SysIDN CA"

Generating a 2048 bit RSA private key

....................................+++

.............................+++

writing new private key to 'cakey.pem'

-----Membuat Certificate Signing Request

openssl req -new -nodes -days 365 -out sysidn.csr -keyout sysidn.key -subj "/C=ID/ST=West Jakarta/O=SysIDN/CN=sysidn.id"

Generating a 2048 bit RSA private key

....................+++

.............................................+++

writing new private key to 'sysidn.key'

Menandatangani Sertifikat

openssl x509 -req -in sysidn.csr -out sysidn.crt -CA cacert.pem -CAkey cakey.pem -set_serial 01

Signature ok

subject=/C=ID/ST=West Jakarta/O=SysIDN/CN=sysidn.id

Getting CA Private KeyKonfigurasi Apache

Install Mod SSL

yum -y install mod_sslKonfigurasi SSL

secara default setelah menginstall mod_ssl akan terdapat file ssl.conf yang berada di direktori /etc/httpd/conf.d untuk itu kita perlu mengubah beberapa konfigurasi

vim /etc/httpd/conf.d/ssl.conf

.....

DocumentRoot "/var/www/html"

ServerName sysidn.id

ServerAdmin [email protected]

SSLEngine On

SSLCertificateFile /etc/ssl/idn.crt

SSLCertificateKeyFile /etc/ssl/idn.key

.....Setelah itu tambahkan rule firewall untuk layanan https

firewall-cmd --add-service=https --permanent

firewall-cmd --reloadRestart Layanan Apache

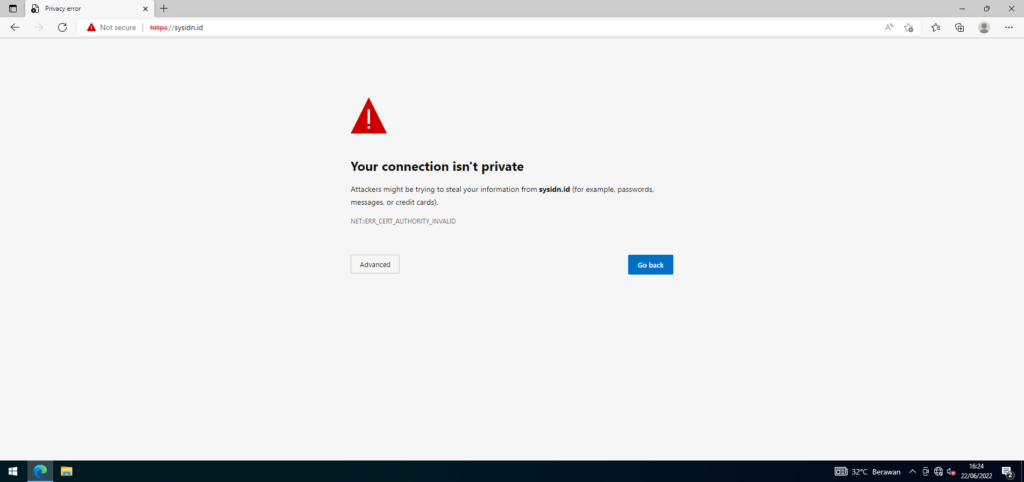

systemctl restart httpdCoba kita akses dari klien

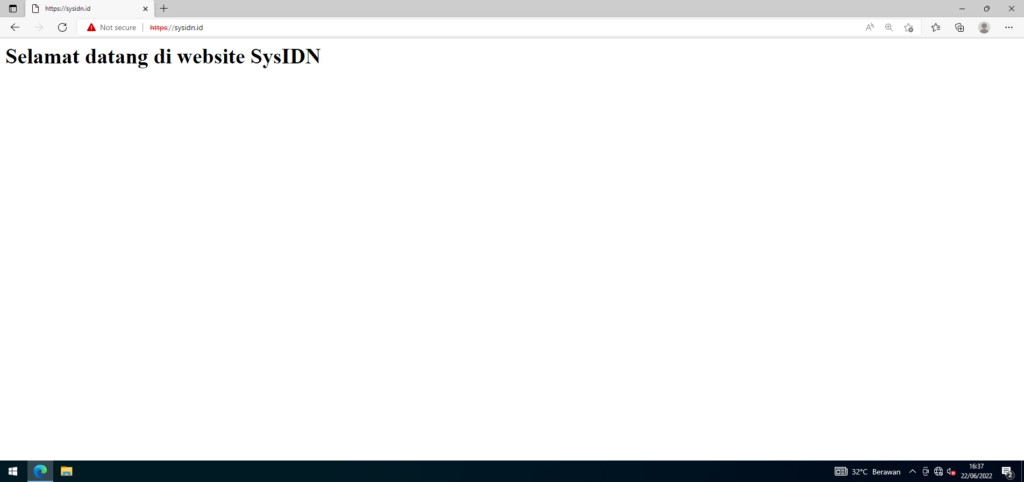

Muncul peringatan warning, kita bisa melanjutkan dengan memilih menu advanced kemudian pilih continue to sysidn.id(unsafe). Mengapa muncul warning? karena kita membuat ssl kita sendiri maka browser tidak mengenali siapa yang menanda tangani sertifikat tersebut, kita bisa mengakali dengan mengimport CA yang kita buat ke klien(tidak saya lakukan).

Websitepun berhasil dibuka dengan https

Be First to Comment